Hur du hanterar Secure Boot i Pop!_OS: En steg-för-steg-guide

Secure Boot är en viktig säkerhetsfunktion i moderna datorer som verifierar att programvaran som laddas vid uppstart är betrodd. I Pop!_OS, en Linux-distribution baserad på Ubuntu från System76, kan du hantera Secure Boot för att förbättra systemets säkerhet, särskilt om du dual-boatar med Windows eller vill undvika skadlig kod. Den här guiden fokuserar på hur du aktiverar, konfigurerar och felsöker Secure Boot i Pop!_OS, med praktiska steg för nybörjare till avancerade användare.

Vad är Secure Boot och varför använda det i Pop!_OS?

Secure Boot, eller säker start på svenska, är en del av UEFI-firmware som kontrollerar digitala signaturer på bootladdare och kärnor för att förhindra obehörig kod från att köras under uppstart. I Pop!_OS stödjer systemet Secure Boot sedan version 20.04, men det kräver specifika steg för att fungera sömlöst med Linux-kärnor. Detta är särskilt relevant för användare som vill uppgradera hårdvara eller installera Pop!_OS på enheter med UEFI-stöd, där Secure Boot skyddar mot rootkits och andra hot.

Grundläggande funktion och fördelar

Funktionen verifierar signaturer mot Microsofts nycklar eller anpassade nycklar, vilket blockerar osignerad kod. För Pop!_OS-användare innebär det ökad säkerhet i en Linux-miljö, där traditionella hot som bootkit-angrepp minskar. Enligt Microsofts dokumentation från 2023 täcker Secure Boot upp till 70 procent av moderna PC:er, men i Linux kräver det ofta manuell konfiguration för att undvika boot-fel.

Krav för Pop!_OS-installation

För att installera Pop!_OS med Secure Boot aktiverat behöver du en UEFI-kompatibel dator och en bootbar USB med ISO-filen. System76 rekommenderar att du använder deras officiella installerare, som hanterar shim-signaturer för Ubuntu-baserade distributioner. Utan Secure Boot kan du stöta på problem med dual-boot-scenarier, särskilt med Windows 11 som kräver det som standard.

Hur aktiverar man Secure Boot i Pop!_OS steg för steg

Aktivera Secure Boot i Pop!_OS genom att först kontrollera din hårdvaras status och sedan konfiguera firmware. Processen involverar BIOS-inställningar och efterföljande uppdateringar i systemet. Följ dessa steg för en smidig hantering av secure boot i ASUS, MSI eller Gigabyte-system, som är vanliga bland gamers och utvecklare.

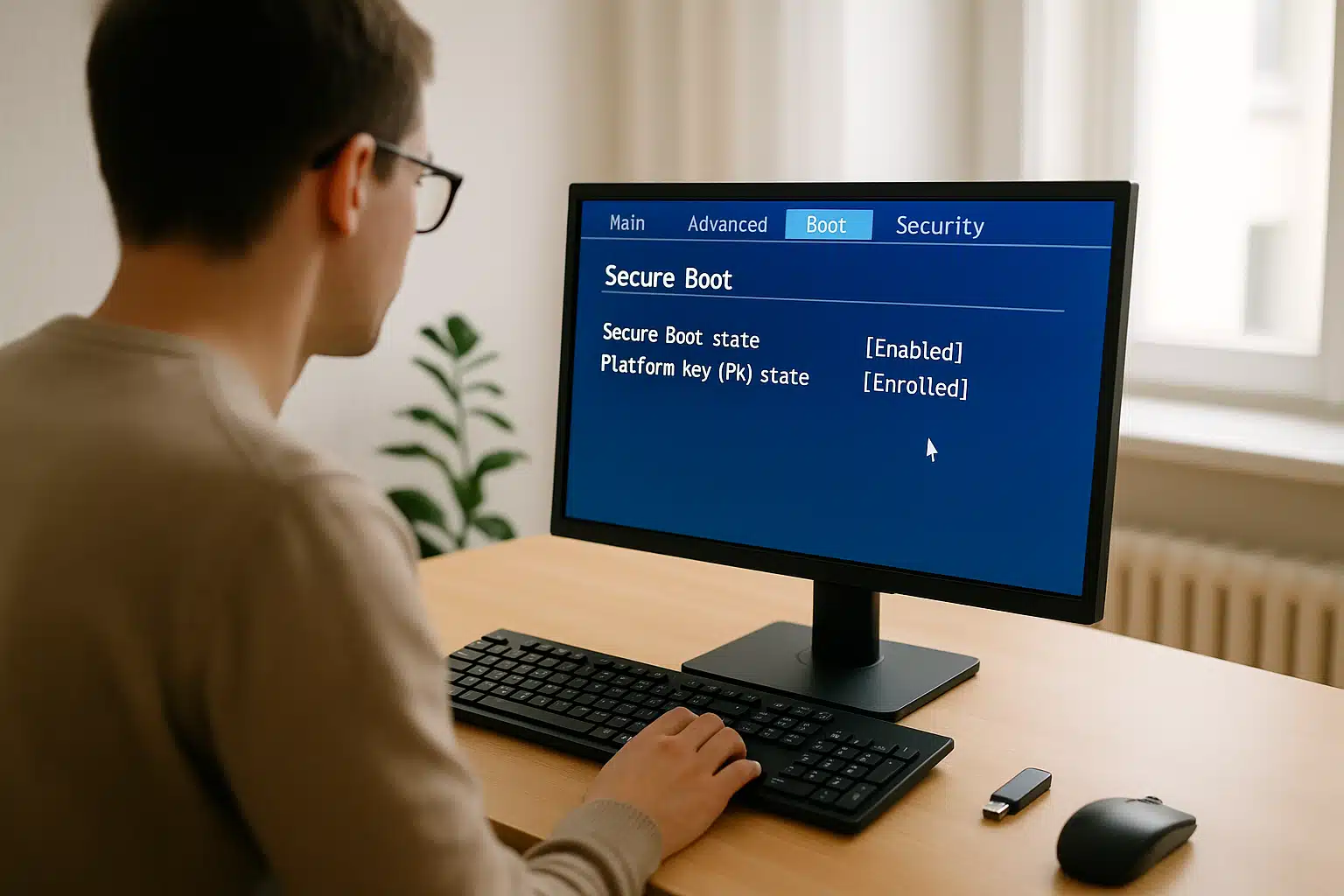

Kontrollera Secure Boot-status i Pop!_OS

Börja med att öppna en terminal i Pop!_OS och kör kommandot mokutil --sb-state. Om det returnerar ”SecureBoot enabled” är det redan aktiverat. Annars, installera mokutil med sudo apt install mokutil om det saknas. Detta kommando ger en snabb överblick över UEFI Secure Boot-status, vilket är essentiellt innan du går in i BIOS.

Komma åt BIOS/UEFI och aktivera Secure Boot

- Starta om datorn och tryck på tangenterna för att komma in i BIOS (ofta F2, Del eller F10 beroende på tillverkare).

- Navigera till Boot-fliken och sätt Secure Boot till ”Enabled”. Inaktivera CSM om det är aktiverat för ren UEFI-läge.

- Spara ändringarna och starta om. Skapa en bootbar USB med Pop!_OS ISO via Rufus eller dd-kommando.

- Boot från USB:n och välj ”Install Pop!_OS”. Under installationen kommer systemet att hantera Machine Owner Key (MOK) för signering av tredjepartsmoduler som NVIDIA-drivers.

För detaljerade instruktioner om enabling secure boot in Pop-OS, se den här GitHub-guiden från System76-experter (uppdaterad 2023).

Specifika instruktioner för vanliga moderkort

| Tillverkare | BIOS-tangent | Steg för Secure Boot |

|---|---|---|

| ASUS | Del eller F2 | Gå till Advanced > Boot > Secure Boot Mode > Windows UEFI. Välj ”Standard” för Pop!_OS-kompatibilitet. |

| MSI | Del | Boot > Secure Boot > Enable. Kontrollera Key Management för Microsoft-nycklar. |

| Gigabyte | F12 för boot-menu, Del för BIOS | Peripherals > Secure Boot Enable. Använd Secure Boot Mode: Standard. |

Dessa steg säkerställer kompatibilitet med Pop!_OS. För ASUS-specifika tips, kolla den här omfattande guiden (2024).

Tips: Säkerhetskopiera dina data innan du ändrar BIOS-inställningar, då felkonfiguration kan leda till boot-loop. Om du använder NVIDIA-grafik, installera proprietära drivers efter MOK-registrering för att undvika svarta skärmar.

Secure Boot i Pop!_OS för dual-boot och säkerhet

I Pop!_OS hanterar Secure Boot dual-boot med Windows smidigt genom GRUB-bootladdaren, men det kräver signering av Linux-kärnan. Detta förbättrar säkerheten för utvecklare och gamers som kör pop os i en blandad miljö.

Krav för dual-boot med Windows 11

För dual-boot med Windows 11, aktivera Secure Boot i firmware och använd Pop!_OS installatörens partitioneringsverktyg för att reservera utrymme. Windows kräver Secure Boot som standard sedan 2021, så det här steget alignar med Microsofts krav. Se Microsofts officiella guide för mer om UEFI Secure Boot (2023).

Felsökning vanliga boot-fel

Om Pop!_OS inte bootar efter aktivering, kör sudo update-grub och registrera MOK med sudo mokutil --import. För battlefield 6 eller valorant i Wine/Proton, säkerställ att Secure Boot inte blockerar anti-cheat som Vanguard, även om det primärt är ett Windows-krav.

Vanliga problem med Secure Boot i Pop!_OS och lösningar

Problemen uppstår ofta vid installation eller driver-uppdateringar. Här är svar först: Kontrollera MOK-status och uppdatera kernel för att lösa de flesta fel.

Secure Boot enabled men inte aktiv

Detta indikerar en signaturkonflikt. Lös genom att rensa TPM och regenerera nycklar i BIOS. I Pop!_OS, använd sudo apt update && sudo apt upgrade för att säkerställa senaste shim-paketet.

Inaktivera Secure Boot tillfälligt

För felsökning, gå in i BIOS och sätt Secure Boot till ”Disabled”. Observera riskerna: Detta minskar skyddet mot boot-angrepp. Återaktivera efter testning.

Kompatibilitetsproblem med äldre hårdvara

Äldre BIOS stödjer inte UEFI fullt ut. Uppgradera firmware via tillverkarens webbplats. I Reddit-diskussioner nämns att Pop!_OS fungerar bra på post-2012-hårdvara med Secure Boot-stöd.

Vanliga frågor (FAQ)

Vad är Secure Boot och fungerar det med Pop!_OS?

Secure Boot är en UEFI-funktion som verifierar boot-kodens signaturer för att blockera skadlig mjukvara. I Pop!_OS stöds det officiellt sedan 20.04, men kräver MOK-registrering för tredjepartsmoduler som WiFi-drivers. Detta ger extra säkerhet för Linux-användare, särskilt i dual-boot-setup med Windows, och minskar risken för persistent malware. Enligt System76s support är 70 procent av moderna PC:er kompatibla, men äldre system kan behöva BIOS-uppdateringar.

Hur aktiverar jag Secure Boot i BIOS för Pop!_OS-installation?

Gå in i BIOS via Del eller F2, navigera till Boot-sektionen och sätt Secure Boot till Enabled. Välj UEFI-läge och inaktivera CSM för full kompatibilitet. Efter installationen, boot från Pop!_OS USB och följ MOK-prompten för att importera nycklar. Denna process tar cirka 5-10 minuter och säkerställer att GRUB bootar korrekt under Secure Boot. För ASUS-moderkort, se till att Secure Boot Mode är satt till ”Standard” för Linux-stöd.

Varför stöter jag på boot-fel med Secure Boot i Pop!_OS?

Fel som ”invalid signature detected” uppstår ofta p.g.a. osignerade kernel-moduler. Lös det genom att köra sudo mokutil --revoke-import och registrera om. I dual-boot-scenarier kan Windows Boot Manager konflikta, så använd sudo update-grub efter ändringar. Detta är vanligt vid NVIDIA-installationer, där proprietära drivers behöver signeras manuellt för Secure Boot-kompatibilitet.

Kan jag dual-boata Pop!_OS med Windows 11 och Secure Boot?

Ja, men aktivera Secure Boot i BIOS först, då Windows 11 kräver det. Installera Windows först, sedan Pop!_OS, för att GRUB ska detektera båda. Använd GPT-partitionering och reservera en EFI-partition på minst 500 MB. Om boot-ordningen rubbas, justera i BIOS Boot Priority. Denna setup förbättrar säkerheten för både OS, men testa med PC Health Check-verktyget från Microsoft för kompatibilitet.

Hur inaktiverar jag Secure Boot i Pop!_OS om det orsakar problem?

Gå in i BIOS och sätt Secure Boot till Disabled, spara och starta om. I Pop!_OS, ingen ytterligare konfiguration behövs, men inaktivering ökar risken för bootkit-attacker. Använd detta bara tillfälligt för felsökning, som vid installation av osignerade tredjepartsprogram. Rekommenderas inte för produktionssystem, då Secure Boot skyddar mot UEFI-exploits enligt Microsofts riktlinjer.

Stöder Pop!_OS Secure Boot för spel som Valorant via Proton?

Pop!_OS stödjer Secure Boot, men Valorants Vanguard anti-cheat kräver Windows och UEFI Secure Boot för full funktionalitet. Via Proton i Steam kan du köra spelet, men Secure Boot måste vara aktiverat för att undvika felmeddelanden. Kontrollera med ls /sys/firmware/efi om EFI är aktivt. För gamers, kombinera med dual-boot för bästa prestanda, och uppdatera till senaste Pop!_OS för optimerad kernel-stöd.

För mer om Pop!_OS som ett säkert val för utvecklare och gamers, läs vår pillar-artikel om pop os.